任意代码执行攻击以及保护WordPress免受ARE攻击教程

任意代码执行攻击是一个让攻击者在WordPress网站上执行任意代码的过程。黑客通常通过利用过时的插件、主题,…

任意代码执行攻击是一个让攻击者在WordPress网站上执行任意代码的过程。黑客通常通过利用过时的插件、主题,甚至是WordPress的核心,闯入一个网站。然后他们上传一个包含恶意代码的PHP文件。也就是我们常说的ARE攻击。

他们使用任意代码来浏览和检查你的文件,并找到完全访问你的网站的方法。然后,黑客可以使用这些命令来删除文件,窃取敏感信息并在黑市上出售。他们可以利用你的网站资源来发送垃圾邮件,并对其他网站进行网络攻击。

任意代码执行造成的损害

允许任意代码执行的漏洞对你的WordPress网站来说是毁灭性的,并有可能在以下方面伤害你。一旦黑客获得了对您网站的访问权,他们就会使用任意代码来探索和检查您的文件,寻找获得对您的WordPress网站或托管账户完全控制的方法。

黑客可以改变或破坏信息,也可以在黑市上窃取和出售关键数据,危害用户的隐私和完整性。

他们可以利用你的网站资源发起黑客攻击或向其他网站发送垃圾邮件,这在多米诺骨牌效应中会产生以下后果。

- SEO排名可能下降,谷歌甚至可能将你的网站列入黑名单

- 网站流量可能急剧下降,收入会受到打击

- 虚拟主机提供商可能会因为恶意活动而暂停你的账户

从这种黑客攻击中恢复是昂贵和乏味的,对许多人来说,几乎不可能。

例子:TimThumb 漏洞

CVE-2011-4106 – 2011-2014年期间,WordPress生态系统中最有名的ARE攻击之一是对TimThumb的利用–一个用于调整图像大小的简单PHP脚本。

TimThumb的主要功能是通过下载图片并将其存储在一个缓存目录中,来建立托管在值得信赖的第三方网站上的图片缩略图。

这个功能通过一个简单的GET请求来实现。

timthumb.php?src=http://trusted-site.tld/image.gif

脚本检查GET请求是否来自可信任的来源–例如以blogger.com或wordpress.com开头的域名,所以它可以通过发送来自子域名如blogger.wpxss.com的请求来进行欺骗。

timthumb.php?src=http://trusted-site.XXXXX.tld/image.gif

这样,黑客就可以绕过受信任网站的检查,通过一个GET请求就可以在目标网站上下载和执行任意代码。

十年后的今天,我们仍然可以看到机器人向WordPress网站上的timthumb.php和thumb.php文件发送GET请求,试图利用这个老漏洞。

检测WordPress任意代码执行漏洞

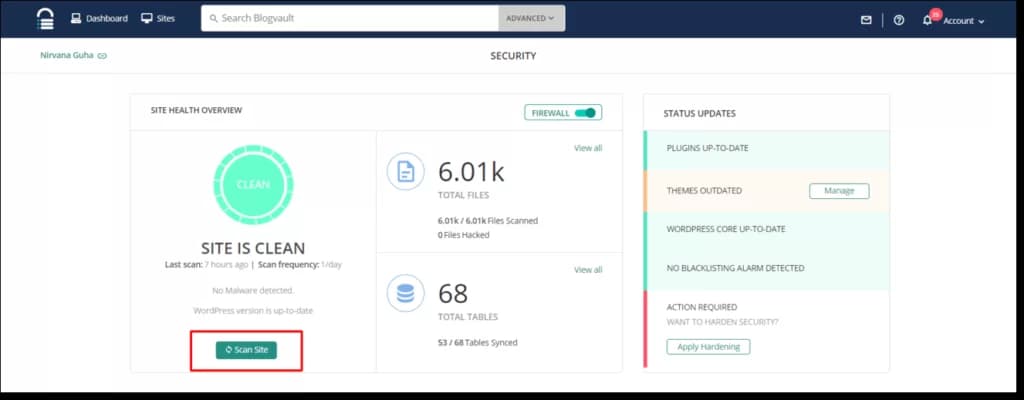

WordPress上的任意代码执行漏洞很难手动识别,所以我建议用Malcare这样的插件扫描你的网站,看看有没有已知的ARE漏洞。

如何保护WordPress免受ARE攻击

当开发者发现他们的插件和主题的安全问题时,他们会意识到该软件可能被用来在WordPress网站上执行任意代码。因此,他们会发布安全更新来解决这个缺陷。

如果你不更新,你就为黑客针对你的WordPress网站敞开了大门。简单的一句话是,你不应该错过一次更新。

或者,可以安装一些WordPress安全防护插件

- SecuPress Pro 2.2.3完美汉化中文版|专业WordPress漏洞扫描及安全防火墙插件

- iThemes Security Pro 7.2.2汉化中文版|WordPress专业防火墙安全防护插件

- WPMU Dev Defender Pro 3.4.0完美汉化中文版|WordPress高级防火墙安全防护插件

本文收集自互联网,转载请注明来源。

如有侵权,请联系 wper_net@163.com 删除。

还没有任何评论,赶紧来占个楼吧!